È da ormai un mesetto che ho abbandonato il mio vecchio NAS Intel, stufo della sua testardagine. Usare l’Intel SS4000-E è più o meno come aver a che fare con un lettore CD cieco. Se il compito di un hard disk di rete è condividere lo storage beh, quel NAS non sa fare neanche quello :).

Ma venendo al nucleo dell’argomento, una settimana fa ho acquistato un nuovo NAS che si è dimostrato al di sopra di qualunque aspettativa. Parlo del Qnap TS-212. Sulla carta è un hard disk di rete, ma definirlo tale è quasi blasfemia. Il processore ARM da 1.2GHz e i 256MB di memoria RAM fanno sì che questa scatola bianca grande poco più di un dizionario sia capace di fare praticamente tutto ciò che ci si aspetta da un PC remoto.

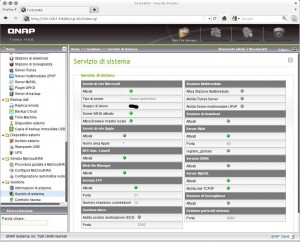

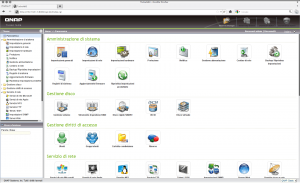

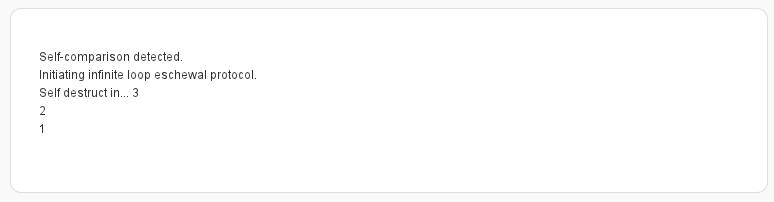

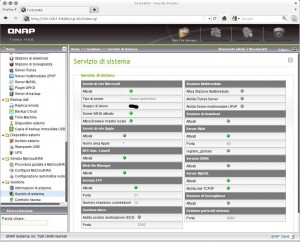

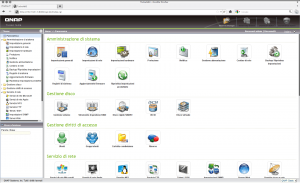

Un utente esperto impiegherebbe non meno di tre ore prima di riuscire ad esplorare per intero il pannello di amministrazione, forse uno dei più completi e vasti che io abbia mai visto. Ciò non significa, però, che sia anche dispersivo. Ogni impostazione, ogni server, ogni servizio trova posto nella sua sezione accuratamente scelta, il che rende la consultazione delle pagine un’esperienza piacevole, anche grazie ai numerosi javascript dispersi per il pannello.

Oltre ai server essenziali in un NAS come SAMBA, CIFS, NFS ed FTP(S) ne spiccano altri che, sebbene non siano strettamente necessari, fa piacere sapere che sono presenti. Ad esempio il server SSH, quasi d’obbligo in un dispositivo di tale complessità, è affiancato dal protocollo SFTP (ben diverso da FTPS) che consente di vedere il sistema operativo del NAS come fosse una cartella FTP.

Non si ha intenzione di trasferire file nel sistema operativo? Non c’è problema! Grazie alla semplicità del pannello di controllo basta disattivare una voce per far si che il server SSH rimanga attivo, ma escluda le connessioni FTP over SSH (SFTP). In un computer auto costruito quest’operazione avrebbe richiesto come minimo la modifica manuale di un file di configurazione, ma grazie alle mille configurazioni del pannello di controllo di questo NAS e grazie anche alla guida in linea direttamente accessibile dalle pagine web, tutto ciò di cui si ha bisogno è alla portata di un click.

Questo hard disk di rete è anche dotato di un server rsync che in primo luogo è studiato per fare un backup dei dati su un dispositivo remoto, ma non esclude la possibilità di usare il NAS stesso come periferica di backup. È anche possibile eseguire il backup verso o da una periferica USB che può essere attaccata ad una delle tre porte a disposizione.

Sulle stesse porte USB si possono attaccare delle stampanti che verranno così condivise in tutta la rete locale, oppure una pennetta wireless, in modo da rendere il NAS un dispositivo senza fili.

Lasciando a Wikipedia l’onere di definire tutte le qualità che un NAS dovrebbe avere (e questo ce le ha tutte :D), vi parlerò di cosa un manuale informatico non vi dirà mai su di esso.

È accettabile pensare che un hard disk di rete sia dotato di un sistema di condivisione foto-audio-video, anche se non va dato per scontato, ma può risultare più strano avere a che fare con un vero e proprio muletto! Infatti, se da una parte il QNap TS-212 integra in sé ben due sistemi di condivisione e streaming di flussi multimediali, dall’altra ha anche le potenzialità per diventare un ottimo muletto affamato di byte della rete. Ma andiamo in ordine. Due sistemi di condivisione??? Forse ci vedo doppio… Ah no! Sono proprio due! Uno è accessibile direttamente dalla pagina principale del NAS e permette la consultazione di foto, audio e video direttamente dalla sua interfaccia in Flash. L’altro è un vero e proprio server di streaming che mostra, grazie anche all’aiuto del servizio Zeroconf integrato Bonjour, i file condivisi in determinate cartelle a tutti i PC, console e Media Center che supportano il sistema UPnP. Se da una parte il primo sistema, progettato dalla Qnap stessa e denominato Multimedia Station, lascia un po’ a desiderare, vuoi per la lentezza del Flash o vuoi per la scarsa compatibilità di formati video, dall’altra c’è TwonkyServer che svolge egregiamente il suo lavoro e, come ciliegina sulla torta, possiede anch’esso un’interfaccia Flash o HTML (a scelta dell’utente) che permette di vedere da web i vari flussi.

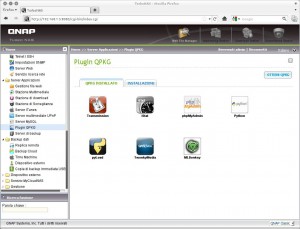

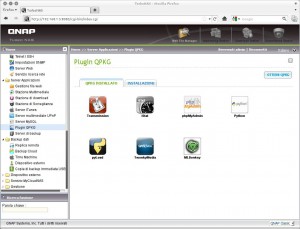

Parlando invece della modalità “muletto selvaggio“, questo NAS è fornito di una lunga lista di pacchetti installabili che aggiungono nuove potenzialità. Tra questi ce ne sono diversi dedicati alle reti P2P e altri ai più moderni sistemi di download diretto. Per i file torrent è presente Transmission, un ottimo software nato nel mondo Linux semplice e versatile. Richiede un minimo di configurazione con un editor di testo (che il NAS vi fornirà a tempo debito) quanto meno per la configurazione delle porte. Per la cara e vecchia rete Donkey invece c’è MLDonkey, un programma senza mezzi termini che rinuncia all’estetica per abbracciare la più completa personalizzazione. Su Windows oppure Linux consiglio di utilizzare Sancho come interfaccia grafica (che andrà connessa al demone sul NAS) piuttosto che l’interfaccia di MLDonkey stesso, in quanto più user-friendly. Per concludere il trio c’è pyLoad, evidentemente scritto in python, che consente di mettere in coda download dai più importanti siti di file sharing quali Megaupload o Rapidshare.

Ma vi ho detto che è presente anche un web server con tanto di database MySQL? Ve lo dico ora. È presente un web server con MySQL su cui potete caricare il vostro sito. Tra i pacchetti installabili sono disponibili due CMS pronti all’uso, WordPress e Joomla, ma ciò non toglie che voi possiate installare quello che volete.

Insomma, se fosse umano questo NAS sarebbe l’idraulico aggiusta tutto sognato da molte donne. Essendo una macchina invece farà contenti molti nerd. 😀

Mi piace:

Mi piace Caricamento...

È circolata qualche giorno fa tra i miei feed RSS la notizia che Facebook ha introdotto “una nuova feature” / “un nuovo bug” (a seconda di come vogliate vederla) che prevede la possibilità di autenticarsi anche con una password diversa da quella immessa in fase d’iscrizione. Ovviamente non basta mettere a caso un po’ di caratteri per accedere, però se si attiva il Caps Lock e si digita la propria password il login verrà effettuato comunque. Ciò significa che se “Ciao” è la propria chiave d’accesso, anche il suo complemento “cIAO” è considerato valido ai fini dell’autenticazione.

È circolata qualche giorno fa tra i miei feed RSS la notizia che Facebook ha introdotto “una nuova feature” / “un nuovo bug” (a seconda di come vogliate vederla) che prevede la possibilità di autenticarsi anche con una password diversa da quella immessa in fase d’iscrizione. Ovviamente non basta mettere a caso un po’ di caratteri per accedere, però se si attiva il Caps Lock e si digita la propria password il login verrà effettuato comunque. Ciò significa che se “Ciao” è la propria chiave d’accesso, anche il suo complemento “cIAO” è considerato valido ai fini dell’autenticazione.

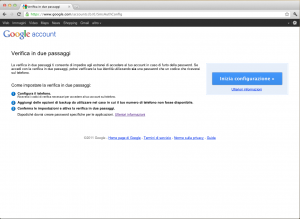

Oggi, deciso a prendere il toro per le corna, ho cercato una soluzione che, come al solito, mi è arrivata dal

Oggi, deciso a prendere il toro per le corna, ho cercato una soluzione che, come al solito, mi è arrivata dal